Odkryto formującą się planetę typu ziemskiego

5 października 2007, 10:00Wokół gwiazdy znajdującej się w odległości 424 lat świetlnych od Ziemi prawdopodobnie formuje się właśnie planeta podobna do naszej. Amerykańscy astronomowie odkryli w pobliżu gwiazdy HD 113766 pas gorącego pyłu.

Zanieczyszczenie w Azji wpływa na Amerykę

16 kwietnia 2014, 08:19Z artykułu opublikowanego w Proceedings of the National Academy of Sciences (PNAS) dowiadujemy się, że zanieczyszczenia pochodzące z Azji wzmagają siłę zimowych burz na północnym zachodzie Pacyfiku i wpływają na pogodę nad Ameryką Północną.

Miasto z epoki brązu odkryte na północy Iraku

7 listopada 2016, 12:31Niedaleko miasta Dohuk w północnym Iraku odkryto duże miasto z epoki brązu. Tam, gdzie obecnie stoi niewielka kurdyjska wioska Bassetki istniało niegdyś kwitnące miasto założone około 3000 roku przed Chrystusem, które przetrwało ponad 1200 lat. Pracujący na miejscu archeolodzy z Uniwersytetu w Tybindze odkryli warstwy datowane na czas istnienia pierwszego imperium w historii - imperium akadyjskiego.

Koniec Windows CE

3 lutego 2012, 12:22Po 16 latach istnienia jądro Windows CE odchodzi do historii. Z materiału wideo dotyczącego telefonów Nokii z systemem Windows Phone 8 wynika, że system ten będzie korzystał z jądra Windows NT.

Wikileaks w kontakcie z władzami USA

22 czerwca 2010, 11:10Prawnicy witryny Wikileaks skontaktowali się z amerykańskimi władzami. Tymczasem założyciel witryny, Julian Assange, poinformował, że na razie ani Departament Stanu, ani Departament Obrony nie próbowały do niego dotrzeć.

Sąd Najwyższy USA zajmie się kwestią patentów na oprogramowanie

15 stycznia 2020, 12:35Amerykańscy giganci IT zwierają szyki przed marcowym posiedzeniem Sądu Najwyższego USA, który rozstrzygnie spór dotyczący kwestii patentowania oprogramowania i zasady fair use. Wyrok może mieć olbrzymie znaczenie dla światowego przemysłu nowoczesnych technologii.

Muszki owocówki na karuzeli. Nie tylko ludzie lubią się bawić

18 sierpnia 2023, 08:37Ludzie, psy, szympansy, wrony, delfiny i wiele innych gatunków zwierząt, lubią się bawić. Chęć zabawy jest powszechna w królestwie zwierząt. Dotychczas badano pod tym kątem głównie kręgowce. Znacznie mniej wiemy o chęci do zabawy bezkręgowców. Może z wyjątkiem bawiących się ośmiornic. Tilman Triphan i Wolf Huetteroth z Uniwersytetu w Lipsku postanowili sprawdzić chęć do zabawy u muszek owocówek (Drosophila melanogaster). Okazało się, że i one lubią się bawić.

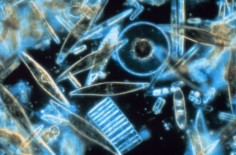

Tańsza i czystsza produkcja dzięki okrzemkom

17 października 2007, 14:53Okrzemki, jednokomórkowe glony zamieszkujące wody całej kuli ziemskiej mogą zostać użyte do produkcji ekologicznych, tanich opalizujących kosmetyków, farb oraz holograficznych elementów zabezpieczających. Zespół profesora Andrew Parkera z Oxford University uważa, że możemy wykorzystać sposób, w jaki okrzemki reagują ze światłem.

Ugoda z pracownikami

28 kwietnia 2014, 09:12Czterech gigantów Intel, Google, Apple i Adobe zawarło największą ugodę sądową w dziejach amerykańskiego przemysłu IT. Firmy zgodziły się zapłacić 324 miliony dolarów w ramach ugody z 64 000 pracowników, którzy przystąpili do pozwu zbiorowego.

Chińskie oprogramowanie naraża Androida na atak

21 listopada 2016, 10:34Badacze z Anubis Networks ostrzegają przed problematycznym systemem aktualizacji niektórych urządzeń z systemem Android. Podczas aktualizacji dane nie są szyfrowane, co daje napastnikowi możliwość przeprowadzenia ataku typu man-in-the-middle i całkowitego przejęcia kontroli nad urządzeniem